NetUSB

مؤلفهای است که توسط شرکت تایوانی Kcodes ساخته شده است. این مؤلفه به

کاربران اجازه میدهد تا چاپگرها، حافظههای فلش و دیگر دستگاههای USB را

به روترهای خود وصل کنند و از طریق آن به شبکه متصل شوند. زمانی که یک

کامپیوتر شخصی یا یک کلاینت به NetUSB متصل میشود، این مؤلفه نامی را برای

آنها در نظر میگیرد که برای شناسایی و تخصیص مجوز برای یک دستگاه مورد

استفاده قرار میگیرد. اما یک گروه از محققان استرالیایی بهنام SEC

Consult با آزمایشهایی کشف کردهاند، این فرآیند تصدیق هویت بیمصرف است،

به طوری که کلیدهای رمزنگاری استفاده شده بهآسانی میتوانند استخراج

شوند. این آسیبپذیری به هکرها اجازه میدهد، دسترسی به یک شبکه را از طریق

یک حمله سرریز بافر با فراهم کردن نامی با طول بیش از 64 کاراکتر انجام

دهد. در نتیجه یک سرریز بافر روی پشته رخ میدهد. آنچنان که جانس گریل،

رییس آزمایشگاه SEC، این مسئله را تشریح کرده است، هکرها درون شبکههای

محلی میتوانند بهآسانی از این اکسپلویت بهرهبرداری کنند. رخنه سرریز

بافر به هکرها اجازه میدهد خارج از قطعه کدهای یک برنامه، دستوراتی را

درون حافظه بنویسند. اما ضعف شناسایی شده توسط SEC Consult تا حدی نادر

است. این اکسپلویت توانایی اجرای کدها را در سطح کرنل و درست در قلب روترها

که محاسبات در آن انجام میشود، امکانپذیر میسازد. این رخنه به یک هکر

این توانایی را میدهد تا یک روتر را از بین ببرد یا بهصورت زیرکانهتری

بدافزار و جاسوسافزاری را که صاحب آن است، نصب کند. البته گریل و گروه

تحقیقاتی او هنوز نتوانستهاند این ادعای خود را به اثبات برسانند.

اچ

دی مور، از مشاوران امنیتی Rapid7، میگوید: «یک هکر ممکن است به دانش

تخصصیتری درباره کرنلهای ویژه روترها نیاز داشته باشد تا بتواند بدافزار

خود را روی یک سیستم نصب کند، به دلیل اینکه کدهای اشتباه ممکن است روتر

را خراب کنند.» همچنین، با دانلود فریمویر، محققان موفق به شناسایی

NetUSB روی محصولات دیگری همچون روترهای TredNet، دیلینک و زایکسل شدند،

اما هنوز این روترها را در آزمایشگاه مورد بررسی قرار ندادهاند. در مجموع،

نزدیک به 92 محصول از سازندگان مختلف به این آسیبپذیری گرفتار هستند. اما

این مشکل گستردهتر از سطح تصور است، به طوری که SEC درایوری را شناسایی

کرده است که در مدت زمان نصب NetUSB روی کامپیوترهای شخصی توسط 21 سازنده

استفاده میشود. وجود این درایور دارای ایراد امنیتی باعث شده تا سازندگان

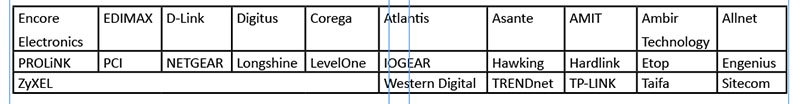

بیشتری به این آسیبپذیری آلوده شوند که در میان این سازندگان نامهایی

همچون Western Digital WDC -0.48% و IOGEAR نیز به چشم میخورند (جدول 1).

جدول 1: فهرست کامل سازندگان که SEC اعتقاد دارد به این آسیبپذیری آلوده شدهاند.

در

حال حاضر، بهدرستی مشخص نیست آیا رخنه شناسایی شده از راه دور قابل

بهرهبرداری است یا خیر. اگر دستگاهها بهطور اشتباه پیکربندی شده باشند

یا رخنه دیگری روی آنها وجود داشته باشد، ممکن است پورت 20005 را روی این

دستگاهها باز کنند. این رخنه نخستین بار توسط محقق امنیتی استفان ویباک در

فوریه شناسایی شد. زمانی که این رخنه شناسایی شده، آزمایشگاه SEC Consult

با شرکت سازنده این مؤلفه Kcodes تماس گرفت، شرکت سازنده حاضر نشد به

پرسشهای SEC مبنی بر ارائه وصله لازم برای این مشکل امنیتی پاسخ دهد و

حتی کنفرانس تلفنی با SEC را قطع کرد. این موضوع باعث شد تا SEC درباره این

آسیبپذیری به سایت فوربس اطلاع دهد. پاسخ ندادن Kcodes باعث شد تا ویباک

با CERT/CC گروه مهندسان ملبورن تماس بگیرد و موضوع را اطلاع دهد تا یک

پیام هشدار برای آگاهی سازندگانی که محصولات آنها آسیب دیده است، ارسال

کنند.

اکثر قریب به اتفاق سازندگان با اعلام اینکه از این آسیبپذیری

اطلاع نداشتند اعلام کردهاند اقدام به اصلاح این رخنه امنیتی و ارائه

وصلههای لازم برای مصرفکنندگان خود خواهند کرد. همچنین، آنها اعلام

کردند به مصرفکنندگان خود در این باره اطلاعرسانی خواهند کرد. اما برای

اطمینان بیشتر توصیه میشود پورت 20005 را با استفاده از دیوار آتش نصب

شده روی سیستم خود ببندید و همیشه آماده نصب وصلههای ارائه شده باشید.

شرکتهای سازنده سعی میکنند در اسرع وقت برای پیشگیری از هرگونه اکسپلویت

احتمالی NetUSB بهروزرسانیهای لازم را عرضه کنند.

خبرگزاری صداوسیما